サイバー攻撃に遭わない対策とは

セキュリティ対策はどこから手を付けたら良いのでしょうか。悩みますよね。

IPA発表による「情報セキュリティ10大脅威(2025)」では、ランサムウェア攻撃やサプライチェーン攻撃、システムの脆弱性を突いた攻撃が上位を占めております。

令和3年にランサムウェア被害にあったつるぎ町立半田病院の詳細な報告事例がとても参考になりますのでご一読されることをオススメします。

ポイントは次のとおり。

- VPN装置の脆弱性を突いた侵入(アップデートしていなかった)

- インシデント対応で誤った初動対応(フォレンジックに影響ある初動だった)

- 古いOSのPCを利用(脆弱性のある古いOSを使用し続けていた)

- 簡易なパスワード運用やPC自身のセキュリティ保護も脆弱

- ウィルス対策ソフト未使用

…etc. よく聞くセキュリティ対策を怠っていた事に気づかされます。

生成AI含めて高度化するサイバー攻撃を完全に防御できると思わず、自社保有の情報資産の何を守るべきかを棚卸して、何処をどう守るのか、一次被害、二次被害を最小限に抑える環境構築と社員教育は不可欠だと思います。

なりすましメールの対策

弊社では「なりすましメール対策」を2年ほど前から取り組んでおります。DMARCポリシーは「reject(拒否)」に運用してから1年以上経ち、ドメインスコアは「A+」を維持しています。

「なりすましメール対策」の本質は、DMARCポリシーを「none(何もしない)」の状態から正しく配信メールを分析して「quarantine(隔離)」や「reject(拒否)」へとポリシーを設置することで、自社ドメインを騙る迷惑メールを迷惑メールとして処理させたり、受信拒否させる制御が自社自身で行える事にほかなりません。

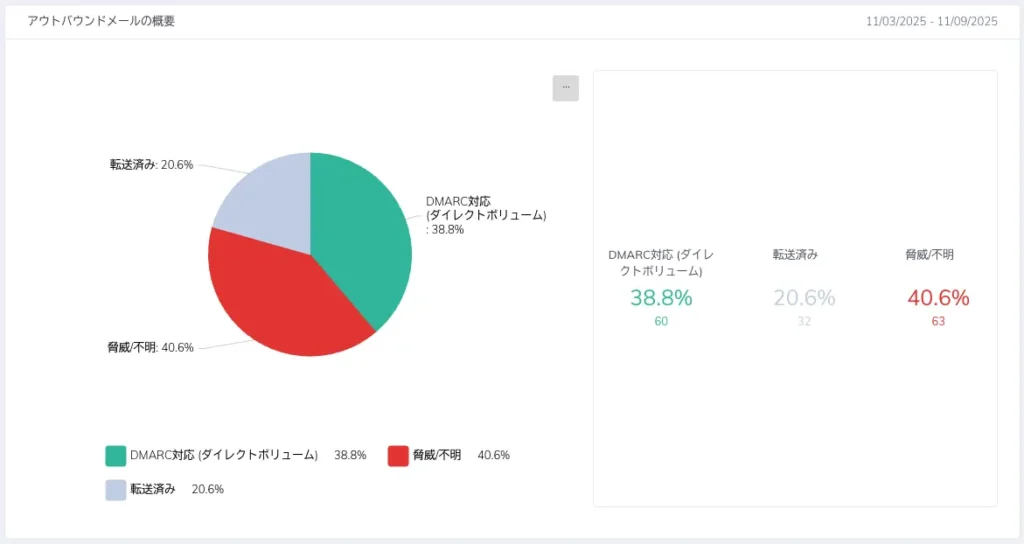

残念ながら、ドメインスコアを「A+」としたところで、分析ツールを使うと相変わらず弊社ドメインを騙る迷惑メールが後を絶たないことが分かります。

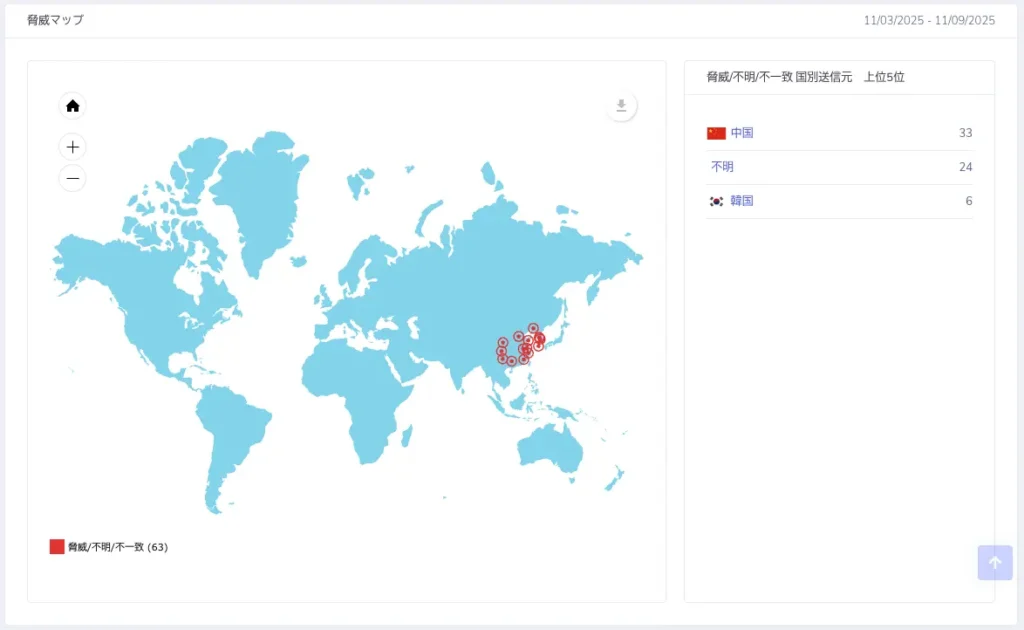

日によって変わりますが、迷惑メールの配信元は以下のとおりです。

迷惑メールは配信されているようですが、弊社のDMARCポリシーは「reject(拒否)」となっているため、弊社ドメインを騙る迷惑メールは皆さんの所には届かないので安心してください。

ところで「rnkd.jp」と「mkd.jp」 区別がつきますか?

例えば「mkd.jp」の文字に似せた「rnkd.jp(アール、エヌ、ケー、ディー、ジェイピー)」といった視覚で騙すドッペルゲンガードメインは残念ながらなりすましメール対策に効果はありません。

ドッペルゲンガードメインへの送信拒否

「ドッペルゲンガードメイン」とは、有名なドメインに似たドメイン名を指します。 タイプミスで意図しない宛先へメールさせない仕組みを実装 ドッペルゲンガードメインの詳細は以下のリンクで紹介している記事に譲りますのでそちらをご […]

弊社を攻撃対象から少しでも遠ざけたい。

その方法は何があるのか? 次回よりその辺りに触れてみたいと思います。